汽车信息安全(2):攻击车载软件的案例接连不断

【事例1】美国的一篇研究论文提到的事例

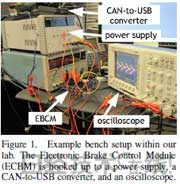

2010年,一篇基于实证试验的论文“Experimental Security Analysis of a Modern Automobile”发表(图1)。该论文指出,通过在汽车的维护用端口设置特殊仪器,从并排行驶的车辆攻击车载系统的漏洞,能够对刹车、雨刷的控制造成影响。

这篇论文中提到,在窃听对象车辆的通信并解析时,由于没有认证以及发信者地址,很容易伪装。而且,原本必须在行驶中忽略的命令也有可能在行驶中执行。

|  |  | ||

| 图1:解析ECU单体(左),在静止的底盘上进行ECU之间的解析和试验(中),行驶中的运行测试(右)(点击放大) | ||||

目前,恶意利用这些漏洞成功实施攻击的难度很大。攻击者需要具备信息安全的专业知识、开发攻击软件的能力以及搭建用来连接车载网络、载入任意控制命令的电子平台的能力。而且,攻击需要的器材和软件的功能单靠市面上的产品无法实现,需要重新开发。

但随着时间的推移,今后,当汽车拥有的信息资产价值提升,成为恶意攻击者的攻击对象之后,就像现在消费类产品信息安全的情况一样,网络上到处都有使攻击变得简单的工具。到那时,攻击的难度将直线下降。

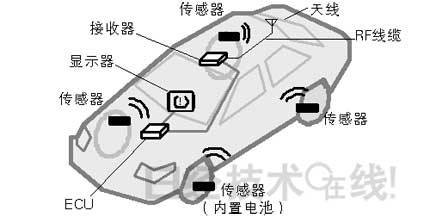

【事例2】攻击轮胎压力监测系统

轮胎压力监测系统(TPMS)是利用无线通信不间断地监测轮胎压力的系统(图2)。美国要求汽车必须配备该系统,目的是防止低压轮胎高速行驶导致轮胎破裂的事故发生。为实现该系统,需要通过无线通信把轮胎压力信息收集到车辆中。

|

| 图2:TPMS的构造 |

2010年在美国发表的论文“Security and Privacy Vulnerabilities of In-Car Wireless Networks: A Tire Pressure Monitoring System Case Study”指出了TPMS的漏洞。论文分析了TPMS的无线通信,指出了以下3点。

1.TPMS的通信消息没有加密,容易窃听并解析。

2.轮胎阀门上安装的压力测量装置有32bit的固有ID,而且能与距离汽车40m远的场所进行无线通信。如果在路边和高架桥等地点进行检测,可以记录到特定车辆的通过时间。

3.可以伪装TPMS的压力报告消息,随时点亮报警灯。

TPMS通信消息的解析由具备专业知识的学生实施,耗时1周多。虽说需要高度的专业性,但解析使用的器材成本仅为1000美元左右。

系统原本是为提高汽车的安全性而设置,但却暴露出了车载软件的漏洞,这有可能成为关乎生命的重大问题。安全对策需更高程度的注意。

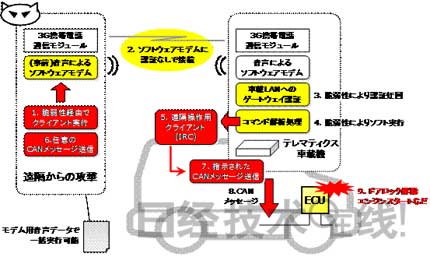

【事例3】使用广域网攻击车载LAN

2011年,除了事例1、事例2介绍的接触或近距离攻击汽车的方法之外,还有论文谈到了远程攻击接入手机网络的汽车的方法。

论文探讨了攻击的多种影响,其中,有可能造成重大危害的,是远程打开门锁、恶意攻击者监视汽车等(图3)。这一研究揭示了无论身处何方都能攻击汽车的可能性,因此可以说其意义非常深刻。

|

| 图3:远程攻击汽车 |

这篇论文提到的事例是,攻击者为实施远程攻击,利用逆向工程技术,通过解析通信及信息终端,开发出了针对特定车型的入侵代码和可执行代码。实施攻击的难度很大。但是,倘若有人开发出了攻击大企业提供的通信及信息服务的代码,并且将其散布,就有可能造成大范围危害,造成严重损失。

论文列举出的防范对策包括“切断不必要的外部通信”、“取消多余的通信服务”、“监测通信状况”、“从车载系统的开发阶段编程时就要有安全意识”、“安装软件升级功能”以及“考虑多种功能联动时的安全”。

【事例4】解析防盗器密钥

在2012年8月举办的“第21届USENIX Security”上,发表了一篇关于只需大约5分钟即可破解“HITAG2”密码锁验证密钥这一问题的论文。

HITAG2是1990年代开发的防盗方案,其原理是使用RFID标签控制发动机的起动。采用专用加密方式,认证和加密均使用48位密钥。在这篇论文中,研究人员把目光放在了HITAG2的漏洞上,表示只需利用1分钟的时间收集认证步骤的数据,然后经过5分钟的测试,便可破解密钥,并且在现场进行了演示。

在验证漏洞时,测试RFID系统使用的是“Proxmark III”板卡。通过窃听智能钥匙与车载防盗器之间的电波并解析,伪造出了正确的密钥。Proxmark III配备了处理HF/LF频带电波编解码的FPGA(现场可编程门阵列)、实施帧处理的MCU等,破解条件完备。但从一般用户的角度来看,攻击难度可以说略高。

关于HITAG2的漏洞,在信息安全相关会议“BlackHat 2012”上,也有与会者发布报告称使用FPGA只需50秒即可破解验证密钥。攻击的方法在一般用户看来同样难度较大,应对方式与之前谈到的方法相同。但该报告还指出,使用FPGA可以高速破解密码。

使用FPGA破解密码非常简单。销售密码恢复(密码破解)软件的俄罗斯企业ElcomSoft表示,与使用高性能处理器并行计算相比,使用FPGA破解密码的速度要快好几倍,而且耗电量不到10分之1。这是因为FPGA能够针对破解密码,使硬件处理最优化。

应对这些事例的可行措施包括“使用AES等非专用加密方式”、“改进随机数生成器”等。除了企业实施的对策之外,用户估计也需要采取防范他人接触汽车钥匙、锁车门、锁方向盘等措施。

如上所述,汽车信息安全领域的研究人员正在逐渐增加。今后估计还会发现其他各式各样的威胁。汽车相关企业应当集全行业之力,全面梳理各类威胁,而不是单独采取对策。日本信息处理推进机构(IPA)也在全力研究汽车信息安全,请大家积极灵活地加以利用。下一篇中,笔者将结合各种研究事例,对威胁的形式进行归纳整理。