综述:关注汽车信息安全

近来,恶意黑客经由车载LAN等途径,向电子控制单元(ECU)输送虚假信号,来操作方向盘及刹车,这种威胁已经日益变为现实。

谈及此类威胁的,最典型的是2011年美国发表的一篇论文。这篇论文指出,黑客能够经由车载信息服务使用的通信装置等,攻击ECU的漏洞,使第三者能够远程打开车门锁、启动发动机。

如果黑客能远程控制刹车和方向盘,那么其影响将无法估量。如今,在日本、欧洲、美国,各大公司都开始在公共机构、IT团体的帮助下,全力研究应对措施。希望在酿成重大事故之前,防范黑客向车载LAN传输假信号、篡改车载程序等。

在各国的举措中,日本的核心力量是日本情报处理推进机构(IPA)。作为日本经济产业省的独立行政法人,该机构召集日本汽车厂商和外资软件供应商创办了研究会,探讨汽车嵌入系统的安全问题,并将应对措施汇总,于2013年3月发布了相关指南。

汽车信息安全首要防范的是:(1)控制功能,主要与行驶、停止、转弯等汽车的物理功能密切相关。(2)信息功能,是有关向驾驶员提供信息的功能。

一、攻击途径:

今后车载软件系统受到攻击的可能性还会上升,这是因为攻击的途径正在增加。

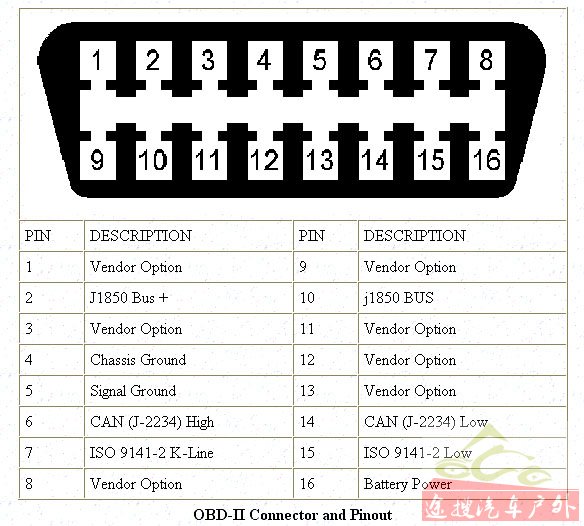

1、车辆外部接口的种类越来越多,除了传统的故障诊断功能“OBD-II”接口之外,还包括与智能手机、平板电脑联动的功能等。以智能手机为中心,汽车与互联网联动越来越普遍。ETC(自动收费系统)、智能车钥匙等通过无线与外部连接的功能,以及纯电动汽车(EV)经由充电插头连接车载网络的功能也在逐渐普及。

2、车载软件、车载LAN对于汽车的“行驶、转弯、停车”等基本控制功能的影响正在增大。例如汽车厂商使用通信或信息终端来提供门锁控制、调整发动机功率、更新软件等服务。这些功能一旦被黑客成功入侵,很容易产生重大危害。

3、随着EV、ITS(高速公路交通系统)技术的采用,汽车与外部交换车辆信息的必要性日益增加。

二、攻击案例:

1、接触攻击案例:2010年,一篇基于实证试验的论文“Experimental Security Analysis of a Modern Automobile”指出,通过在汽车的维护用端口设置特殊仪器,从并排行驶的车辆攻击车载系统的漏洞,能够对刹车、雨刷的控制造成影响。

防范方法:禁止汽车检验、修理时由伪装的攻击人员加入攻击设备,或车主无意购买及使用了攻击设备。

2、近距离攻击案例:2010年在美国发表的论文“Security and Privacy Vulnerabilities of In-Car Wireless Networks: A Tire Pressure Monitoring System Case Study”指出了轮胎压力监测系统(TPMS)的漏洞。论文分析了TPMS的无线通信,指出其无加密、通讯距离达40m远、可伪装等缺点。在2012年8月举办的“第21届USENIX Security”上,发表了一篇关于只需大约5分钟即可破解“HITAG2”密码锁验证密钥这一问题的论文。

防范方法:改进技术;或者由车主限制甚至切断缺陷功能的使用。

注:HITAG2是1990年代开发的防盗方案,其原理是使用RFID标签控制发动机的起动。HITAG2采用专用加密方式,认证和加密均使用48位密钥。

3、远程攻击案例:有可能造成重大危害的,如远程打开门锁、恶意攻击者监视汽车等。

防范方法:改进技术;或者由车主限制甚至切断网络连接。

三、汽车信息安全产业方向

1、汽车与外部通信的物理接口(无线通信、USB端口等),从过去的攻击事例来看,“接入手机网的车载信息服务和信息娱乐系统功能易受到来自外部的DoS(Denial of Service)攻击和非法利用”。

2、车载LAN是“封闭的通信系统”,遭受外部直接攻击的可能性较小。但广泛使用的“OBD-II”(第二代车载诊断系统)可直接攻击车载LAN(OBD-II与车载LAN是连接在一起的)。

在通用市场,无论从功能控制,技术实现或商业模式角度来看,OBD模式是最符合车联网趋势的,因此面向OBD的攻击将日益增加。OBD模式的汽车信息安全将成为一个产业。